Cosa fa un web host? Guida completa ai servizi di web hosting

Scopri cosa fanno i web host, come funzionano e perché sono essenziali per la tua presenza online. Esplora i tipi di hosting, le funzionalità e come PostAffilia...

Scopri le funzionalità di sicurezza essenziali da ricercare in un web host: SSL/TLS, protezione DDoS, WAF, backup giornalieri.

La sicurezza dell’hosting web comprende tutte le misure protettive e le infrastrutture progettate per salvaguardare siti, dati e informazioni degli utenti da minacce informatiche e accessi non autorizzati. Il panorama digitale è sempre più ostile: gli hacker lanciano attacchi in media ogni 39 secondi e le piccole imprese sono il bersaglio nel 43% di tutti gli attacchi informatici. Le conseguenze di una sicurezza inadeguata sono gravi e durature: circa il 60% delle aziende che subiscono una grave violazione dei dati fallisce entro sei mesi dall’incidente. Gli esempi concreti abbondano, dai giganti della vendita al dettaglio che perdono milioni di dati dei clienti a piccoli siti e-commerce completamente messi offline da attacchi ransomware. Comprendere queste minacce è il primo passo fondamentale per implementare una solida strategia di sicurezza nel proprio ambiente di hosting web.

SSL (Secure Sockets Layer) e il suo successore TLS (Transport Layer Security) sono protocolli crittografici che cifrano i dati trasmessi tra il browser dell’utente e il server web, creando un tunnel sicuro che protegge le informazioni sensibili da intercettazioni. HTTPS, la versione sicura di HTTP, si basa su certificati SSL/TLS per stabilire questa connessione criptata, e i browser moderni ora mostrano avvisi di sicurezza per qualsiasi sito non-HTTPS, rendendo l’implementazione di SSL essenziale sia per la fiducia degli utenti sia per l’ottimizzazione SEO. Google ha confermato che HTTPS è un fattore di ranking, quindi i siti senza crittografia adeguata possono perdere visibilità sui motori di ricerca. Let’s Encrypt ha rivoluzionato il settore offrendo certificati SSL gratuiti con rinnovo automatico, eliminando il costo come barriera all’adozione della sicurezza. La seguente tabella riassume i diversi tipi di certificati SSL disponibili:

| Tipo di Certificato SSL | Caratteristiche | Costo | Ideale Per |

|---|---|---|---|

| Let’s Encrypt | Gratuito, rinnovo automatico, validità 90 giorni | Gratis | La maggior parte dei siti |

| SSL Standard | Validazione dominio, validità 1 anno | $50-150/anno | Piccole imprese |

| Extended Validation | Verifica organizzativa, barretta verde | $200-500/anno | E-commerce |

La scelta del tipo di certificato dipende dal modello di business e dalle aspettative dei clienti, con i siti e-commerce che traggono particolare beneficio dai segnali di fiducia forniti dai certificati Extended Validation.

Gli attacchi DDoS (Distributed Denial of Service) sovraccaricano i server del sito con enormi volumi di traffico proveniente da molteplici fonti, rendendo il sito inaccessibile agli utenti legittimi e causando significative perdite di fatturato e danni reputazionali. Questi attacchi si presentano in varie forme: gli attacchi Layer 3 colpiscono l’infrastruttura di rete inondandola di pacchetti dati, mentre gli attacchi Layer 7 sfruttano vulnerabilità a livello applicativo simulando comportamenti di utenti legittimi, risultando più sofisticati e difficili da individuare. Una protezione DDoS efficace richiede un approccio multilivello che combini filtraggio del traffico, limitazione di frequenza e analisi comportamentale per distinguere tra traffico lecito e dannoso. I migliori provider di hosting utilizzano sistemi di rilevamento in grado di identificare e mitigare gli attacchi in pochi secondi, prevenendo lunghi periodi di inattività. Esempi concreti come l’attacco a Dyn del 2016, che bloccò siti come Twitter e Netflix, dimostrano perché la protezione DDoS completa non è più opzionale ma essenziale per qualsiasi presenza online seria.

Un Web Application Firewall (WAF) è uno strumento di sicurezza specializzato che si interpone tra i visitatori del sito e il server web, analizzando il traffico in ingresso e bloccando le richieste dannose prima che raggiungano l’applicazione. I WAF operano esaminando le richieste HTTP/HTTPS rispetto a un set di regole di sicurezza predefinite, consentendo il traffico legittimo e filtrando pattern di attacco noti e comportamenti sospetti. Questi firewall sono particolarmente efficaci nel prevenire attacchi web comuni come SQL injection (in cui l’attaccante inserisce codice malevolo nelle query al database), Cross-Site Scripting o XSS (in cui script dannosi vengono iniettati nelle pagine web) e traffico di bot che tenta di raccogliere dati o lanciare attacchi automatizzati. I WAF moderni utilizzano intelligenza artificiale e machine learning per aggiornare continuamente le regole di rilevamento e adattarsi alle nuove minacce in tempo reale senza richiedere intervento manuale. Implementando un WAF, crei un ulteriore livello di sicurezza che protegge il codice applicativo da eventuali exploit, anche in presenza di vulnerabilità nel codice del sito.

I sistemi di backup automatici sono la tua polizza assicurativa contro la perdita di dati dovuta ad attacchi informatici, guasti hardware, disastri naturali o errori umani, assicurando che il sito e i dati dei clienti possano essere ripristinati rapidamente e completamente. La frequenza e il periodo di conservazione dei backup influiscono direttamente sulla capacità di recuperare dagli incidenti con la minima perdita di dati e tempo di inattività. Una strategia di backup completa dovrebbe includere gli elementi essenziali seguenti:

L’archiviazione off-site è fondamentale perché i backup conservati sullo stesso server dei dati primari sono vulnerabili alle stesse minacce; i provider affidabili mantengono backup in località geograficamente distribuite per proteggerli da disastri regionali. Anche la velocità di ripristino è importante: un backup che richiede ore per essere ripristinato può costare migliaia in ricavi persi e fiducia dei clienti, rendendo i tempi di recupero inferiori a 5 minuti un elemento chiave di differenziazione tra i provider. Il test regolare delle procedure di backup e ripristino è spesso trascurato ma assolutamente essenziale; molte organizzazioni hanno scoperto troppo tardi che i loro backup erano corrotti o incompleti, rendendoli inutili in caso di emergenza.

La disponibilità di supporto continuo è indispensabile per un hosting sicuro, poiché gli incidenti di sicurezza e i problemi critici non rispettano gli orari d’ufficio e possono causare danni esponenziali più a lungo restano irrisolti. I provider di fascia alta mantengono team di sicurezza dedicati che monitorano i sistemi senza sosta, rispondono agli incidenti in pochi minuti invece che ore e offrono consulenza esperta per la risoluzione e la prevenzione. La qualità del supporto varia notevolmente tra i provider: i migliori offrono molteplici canali di contatto (live chat, telefono, email), tecnici esperti in grado di gestire problematiche di sicurezza complesse e procedure documentate di risposta agli incidenti che minimizzano danni e tempi di ripristino. Quando valuti le capacità di supporto di un provider, chiedi i tempi medi di risposta agli incidenti di sicurezza, le qualifiche del personale e se offrono monitoraggio proattivo o solo supporto reattivo. La differenza tra un provider che risponde a una violazione in 15 minuti rispetto a 4 ore può significare la differenza tra un incidente minore e una perdita catastrofica di dati.

Le vulnerabilità vengono scoperte continuamente, e i provider di hosting devono applicare patch e aggiornamenti a infrastruttura, software e strumenti di sicurezza immediatamente per prevenire abusi da parte di attaccanti che cercano sistemi non aggiornati. La gestione delle patch è un processo continuo che richiede equilibrio tra urgenza di sicurezza e stabilità dei servizi, e i migliori provider dispongono di sistemi automatizzati che applicano gli aggiornamenti critici senza intervento manuale o interruzioni del servizio. I programmi di divulgazione delle vulnerabilità incoraggiano i ricercatori di sicurezza a segnalare nuove falle responsabilmente, dando tempo ai vendor di sviluppare e distribuire le patch prima che possano essere sfruttate. La protezione “zero-day”—difesa contro vulnerabilità ancora sconosciute—richiede sistemi avanzati di rilevamento minacce in grado di identificare comportamenti sospetti anche quando la vulnerabilità specifica non è ancora documentata. Scegliendo un provider con forte attenzione agli aggiornamenti e alla gestione delle patch, ti assicuri che il tuo sito goda delle ultime protezioni contro le minacce emergenti.

Negli ambienti di hosting condiviso, dove più siti girano sullo stesso server fisico, l’isolamento degli account è fondamentale per impedire che la compromissione di un account danneggi siti e dati di altri clienti. I provider moderni utilizzano tecnologie container come LXC (Linux Containers) e chroot jail per creare ambienti isolati in cui ogni account opera indipendentemente, con accesso limitato alle risorse di sistema e ai file degli altri account. La separazione a livello di kernel offre protezione aggiuntiva, assicurando che anche se un attaccante ottiene l’accesso a un account, non possa ottenere privilegi tali da accedere al sistema operativo sottostante o agli altri account. Queste tecnologie di isolamento sono così efficaci da costituire la base delle piattaforme di cloud computing, dove migliaia di clienti condividono la stessa infrastruttura fisica in totale sicurezza. Quando valuti un provider, verifica che implementi l’isolamento degli account su più livelli e testi regolarmente questi limiti per assicurare che le violazioni tra account siano praticamente impossibili.

Le certificazioni di conformità di settore dimostrano che un provider ha superato audit rigorosi da terze parti e mantiene standard di sicurezza che soddisfano o superano i requisiti normativi, offrendo una prova oggettiva del suo impegno per la sicurezza. ISO 27001 è lo standard internazionale per i sistemi di gestione della sicurezza delle informazioni e richiede documentazione completa, audit regolari e miglioramento continuo delle pratiche di sicurezza. La conformità SOC 2 (Service Organization Control) indica che un provider è stato auditato su sicurezza, disponibilità, integrità dei processi, riservatezza e privacy, con report dettagliati disponibili per i clienti. La conformità PCI DSS (Payment Card Industry Data Security Standard) è obbligatoria per chi gestisce dati di carte di credito e impone controlli rigorosi su accesso ai dati, crittografia e gestione delle vulnerabilità. La conformità GDPR è essenziale per chi serve clienti europei, imponendo consenso esplicito per il trattamento dati, notifica rapida delle violazioni e misure robuste di protezione dei dati. I provider affidabili si sottopongono regolarmente a penetration test da parte di società di sicurezza indipendenti, che cercano di sfruttare eventuali vulnerabilità dei sistemi per identificarle prima che lo facciano i malintenzionati. Queste certificazioni e audit sono importanti perché garantiscono trasparenza e responsabilità, assicurando che i provider mantengano elevati standard di sicurezza e non si limitino a proclamarli senza prove.

La scelta di un provider di hosting sicuro richiede il confronto di diversi fattori: capacità di crittografia, protezione firewall, mitigazione DDoS, sistemi di backup, qualità del supporto e garanzie di uptime. La tabella seguente offre un confronto completo di sei tra i migliori provider di hosting sicuro:

| Provider | SSL | WAF | DDoS | Backup | Supporto | Uptime | Prezzo |

|---|---|---|---|---|---|---|---|

| SiteGround | Sì | Basato su AI | Multilivello | Giornaliero | 24/7 | 99,99% | $2,99-7,99/mese |

| Hostinger | Sì | Incluso | Sì | Giornaliero | 24/7 | 99,9% | $2,99-5,99/mese |

| Bluehost | Sì | SiteLock | Sì | Giornaliero | 24/7 | 99,98% | $2,95-13,95/mese |

| GreenGeeks | Sì | Basato su AI | Multilivello | Notturno | 24/7 | 99,98% | $2,95-9,95/mese |

| DreamHost | Sì | Personalizzato | Multilivello | Giornaliero | 24/7 | 99,96% | $2,59-5,95/mese |

| InMotion | Sì | Livello applicativo | Edge+App | Notturno | 24/7 | 99,97% | $2,99-5,99/mese |

SiteGround si distingue per il suo WAF basato su intelligenza artificiale e un’eccezionale garanzia di uptime, ideale per aziende che richiedono massima sicurezza e affidabilità. Hostinger e DreamHost offrono prezzi molto competitivi mantenendo solide funzionalità di sicurezza, ideali per startup attente al budget. L’integrazione di Bluehost con SiteLock assicura capacità aggiuntive di scansione e rimozione malware, mentre GreenGeeks attrae le aziende attente all’ambiente grazie al suo impegno per un hosting green. La protezione DDoS multilivello di InMotion offre difesa a più livelli della rete, garantendo protezione completa contro attacchi sofisticati. La tua scelta dovrebbe essere guidata dalle esigenze, dal budget e dalla prospettiva di crescita del tuo progetto.

Quando valuti possibili provider di hosting, crea una checklist sistematica per non trascurare nessuna funzionalità di sicurezza fondamentale: verifica che i certificati SSL/TLS siano inclusi o disponibili a costi ragionevoli, assicurati che un Web Application Firewall sia incluso e attivo sul traffico, chiedi capacità di protezione DDoS e se sono incluse nel piano o disponibili come opzione aggiuntiva. Richiedi informazioni dettagliate sulle procedure di backup, incluse frequenza, periodo di conservazione e garanzie sui tempi di ripristino, e chiedi referenze a clienti esistenti che possano testimoniare l’affidabilità del provider durante incidenti di sicurezza. Segnali di allarme da evitare sono provider che non offrono supporto 24/7, che fanno pagare extra per funzioni base come i certificati SSL, aziende con recensioni negative sulla reattività del supporto e provider che non sanno spiegare chiaramente la propria infrastruttura e certificazioni di sicurezza. Non esitare a contattare il supporto tecnico con domande specifiche prima di sottoscrivere: la reattività e la competenza durante la fase di vendita sono spesso un buon indicatore della qualità del supporto che riceverai da cliente.

Scegliere l’opzione di hosting più economica è un falso risparmio che spesso si traduce in infrastrutture di sicurezza inadeguate, software obsoleti e team di supporto privi di competenze per gestire incidenti di sicurezza. Molti proprietari di siti ignorano del tutto le funzionalità di sicurezza, pensando che il proprio sito sia troppo piccolo per essere preso di mira, mentre in realtà gli attacchi automatizzati scansionano milioni di siti ogni giorno alla ricerca di qualsiasi vulnerabilità. Non testare regolarmente le procedure di backup e ripristino crea una pericolosa falsa sicurezza: molte organizzazioni hanno scoperto durante vere emergenze che i backup erano corrotti, incompleti o non ripristinabili nei tempi promessi. Trascurare la qualità e la reattività del supporto è un errore critico, perché anche la migliore infrastruttura diventa inutile se non puoi raggiungere tecnici esperti quando più ne hai bisogno. Investi in un hosting che metta la sicurezza al primo posto, testa regolarmente i tuoi piani di disaster recovery, mantieni un dialogo aperto con il provider sulle pratiche di sicurezza e ricorda che il costo di una violazione supera di gran lunga l’investimento in una infrastruttura adeguata.

SSL (Secure Sockets Layer) e TLS (Transport Layer Security) sono protocolli crittografici che criptano i dati tra il tuo browser e il server web. TLS è la versione più recente e sicura di SSL. La maggior parte dei siti web moderni utilizza TLS, anche se il termine 'certificato SSL' è ancora comunemente usato per riferirsi sia ai certificati SSL che TLS. La cosa importante è che il tuo sito utilizzi la crittografia HTTPS, che si basa sui protocolli SSL o TLS.

I backup automatizzati giornalieri sono lo standard del settore per un hosting web sicuro. Questo assicura che, se il tuo sito viene compromesso o subisce una perdita di dati, puoi ripristinarlo allo stato del giorno precedente con una perdita minima di dati. Alcuni provider offrono backup più frequenti (ogni ora o su richiesta), ideale per siti e-commerce o con contenuti che cambiano frequentemente. Verifica sempre che i backup siano archiviati off-site e possano essere ripristinati rapidamente.

Un Web Application Firewall (WAF) è uno strumento di sicurezza che si trova tra i visitatori del sito e il server web, analizzando il traffico in entrata e bloccando le richieste dannose. I WAF proteggono da attacchi comuni come SQL injection, cross-site scripting (XSS) e traffico di bot. I WAF moderni utilizzano l'intelligenza artificiale per aggiornare continuamente le regole di rilevamento e adattarsi alle nuove minacce in tempo reale senza intervento manuale.

Gli incidenti di sicurezza e i problemi critici non rispettano gli orari d’ufficio. Avere un supporto disponibile 24/7 significa poter ricevere assistenza esperta immediata quando si verificano problemi, minimizzando i danni e i tempi di recupero. La differenza tra un provider che risponde a una violazione di sicurezza in 15 minuti rispetto a 4 ore può significare la differenza tra un piccolo incidente e una perdita catastrofica di dati. Verifica sempre la qualità del supporto prima di scegliere un provider.

La protezione DDoS (Distributed Denial of Service) impedisce agli aggressori di sovraccaricare il sito con enormi volumi di traffico proveniente da più fonti. Gli attacchi DDoS possono rendere il sito inaccessibile agli utenti legittimi e causare notevoli perdite di fatturato. Una protezione DDoS efficace utilizza approcci multilivello che combinano filtraggio del traffico, limitazione di frequenza e analisi comportamentale per distinguere tra traffico lecito e dannoso.

Cerca provider di hosting con certificazioni di settore come ISO 27001, SOC 2 o conformità PCI DSS. Queste certificazioni indicano che il provider ha subito audit rigorosi da terzi e mantiene elevati standard di sicurezza. Verifica anche che offrano certificati SSL/TLS, Web Application Firewall, protezione DDoS, backup giornalieri, supporto 24/7 e aggiornamenti di sicurezza regolari. Non esitare a chiedere informazioni sulle pratiche di sicurezza e a richiedere referenze di clienti esistenti.

L’isolamento degli account è una funzione di sicurezza che impedisce a un sito compromesso di influenzare altri siti dei clienti sullo stesso server. I provider moderni utilizzano tecnologie container (come LXC) e chroot jail per creare ambienti isolati in cui ogni account opera indipendentemente con accesso limitato ai file degli altri. Questa tecnologia è così efficace che costituisce la base delle piattaforme cloud computing.

La conformità PCI DSS (Payment Card Industry Data Security Standard) è obbligatoria solo se il tuo sito gestisce direttamente i dati delle carte di credito. Se usi un processore di pagamenti di terze parti come Stripe o PayPal che gestisce le informazioni delle carte, potresti non aver bisogno della piena conformità PCI DSS. Tuttavia, se archivi, elabori o trasmetti dati delle carte di credito, il tuo provider di hosting deve essere conforme PCI DSS. Consulta sempre il processore di pagamento e un professionista legale per comprendere i tuoi requisiti specifici.

Scegli un web host che dia priorità alla sicurezza con SSL/TLS, protezione DDoS, WAF, backup giornalieri e supporto 24/7. PostAffiliatePro collabora con i provider di hosting più sicuri per garantire la protezione del tuo business di affiliazione.

Scopri cosa fanno i web host, come funzionano e perché sono essenziali per la tua presenza online. Esplora i tipi di hosting, le funzionalità e come PostAffilia...

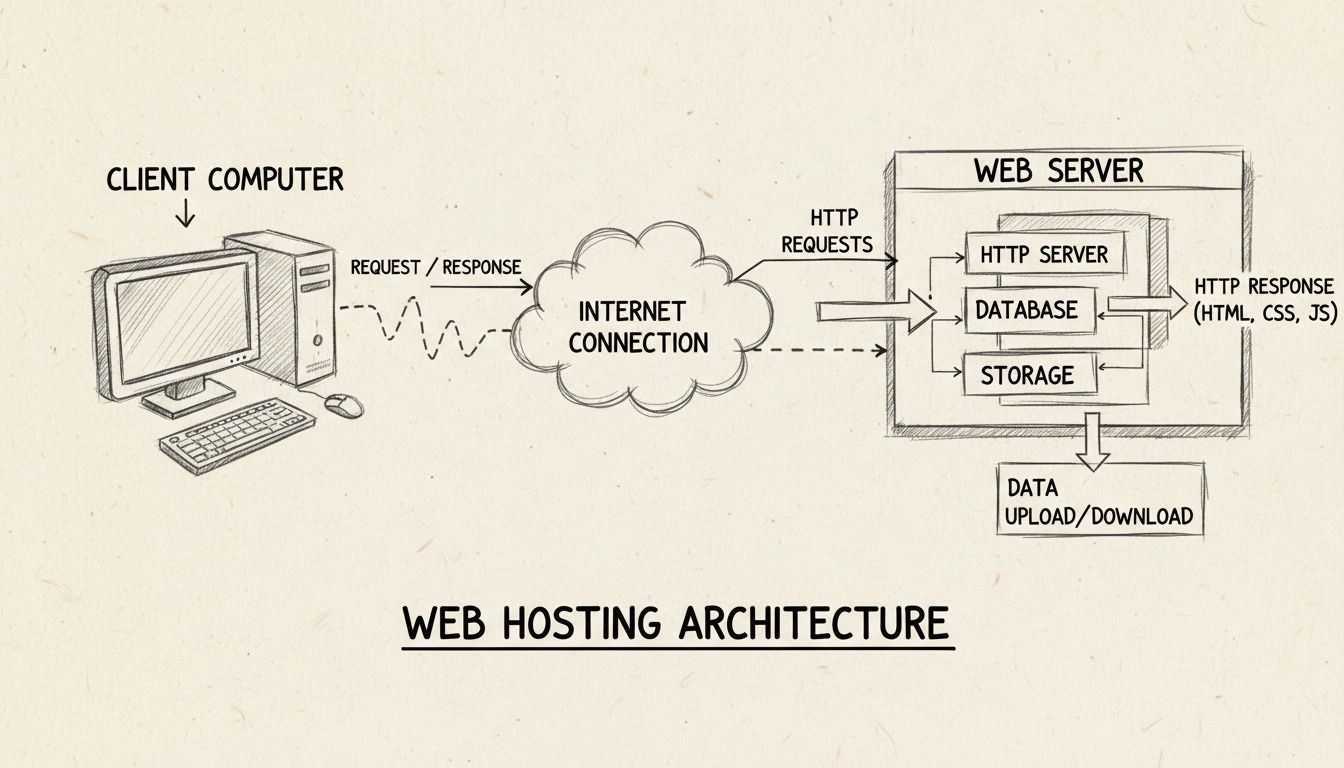

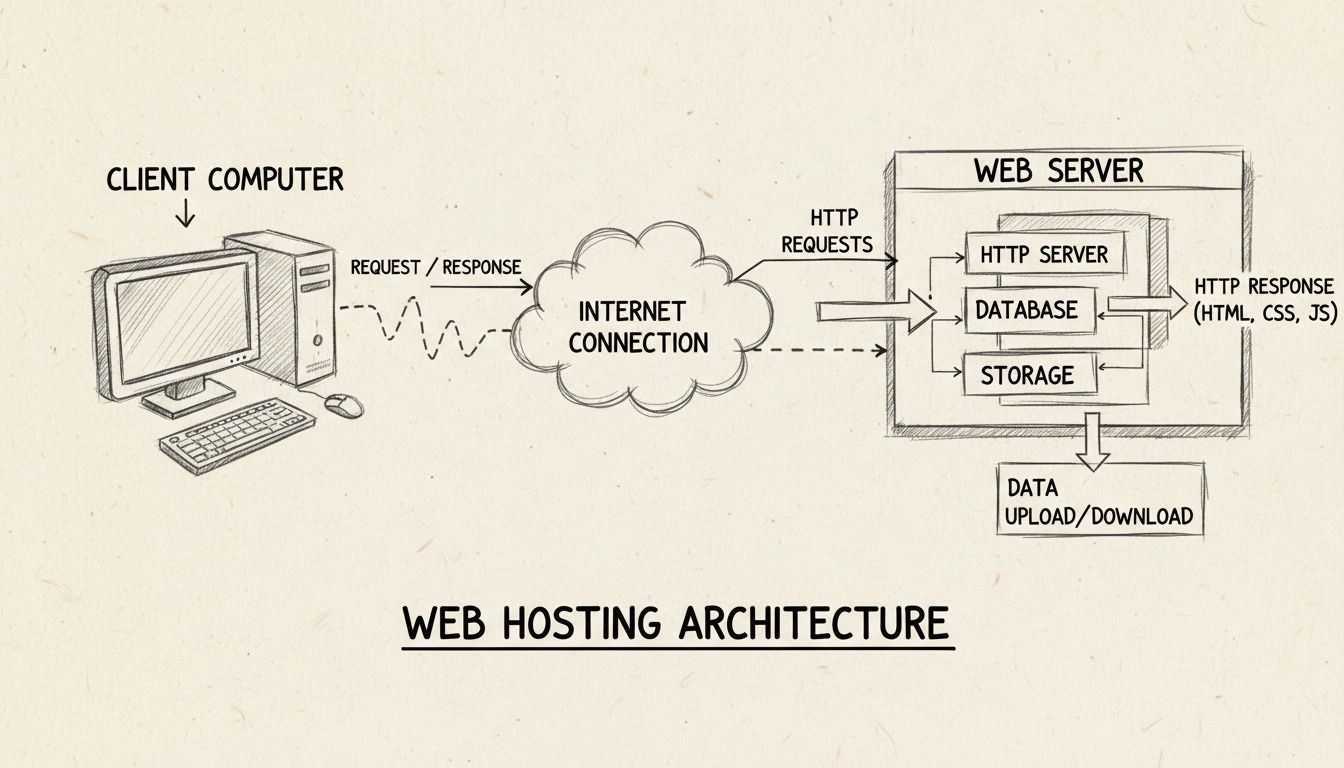

Un web host è un'azienda che offre servizi di hosting web. Possiede server che forniscono lo spazio di archiviazione e i servizi necessari per gestire un sito w...

Scopri perché le PMI sono i principali bersagli dei cybercriminali. Approfondisci le difese deboli, i dati di valore e come PostAffiliatePro aiuta a proteggere ...

Consenso Cookie

Usiamo i cookie per migliorare la tua esperienza di navigazione e analizzare il nostro traffico. See our privacy policy.