Il Ruolo di un Footer nel Web Design

Il footer viene visualizzato automaticamente in fondo alla pagina web o all'email. Scopri di più su di esso e sulle informazioni che solitamente contiene.

Scopri come i firewall proteggono la tua azienda dalle violazioni dei dati. Esplora i tipi di firewall.

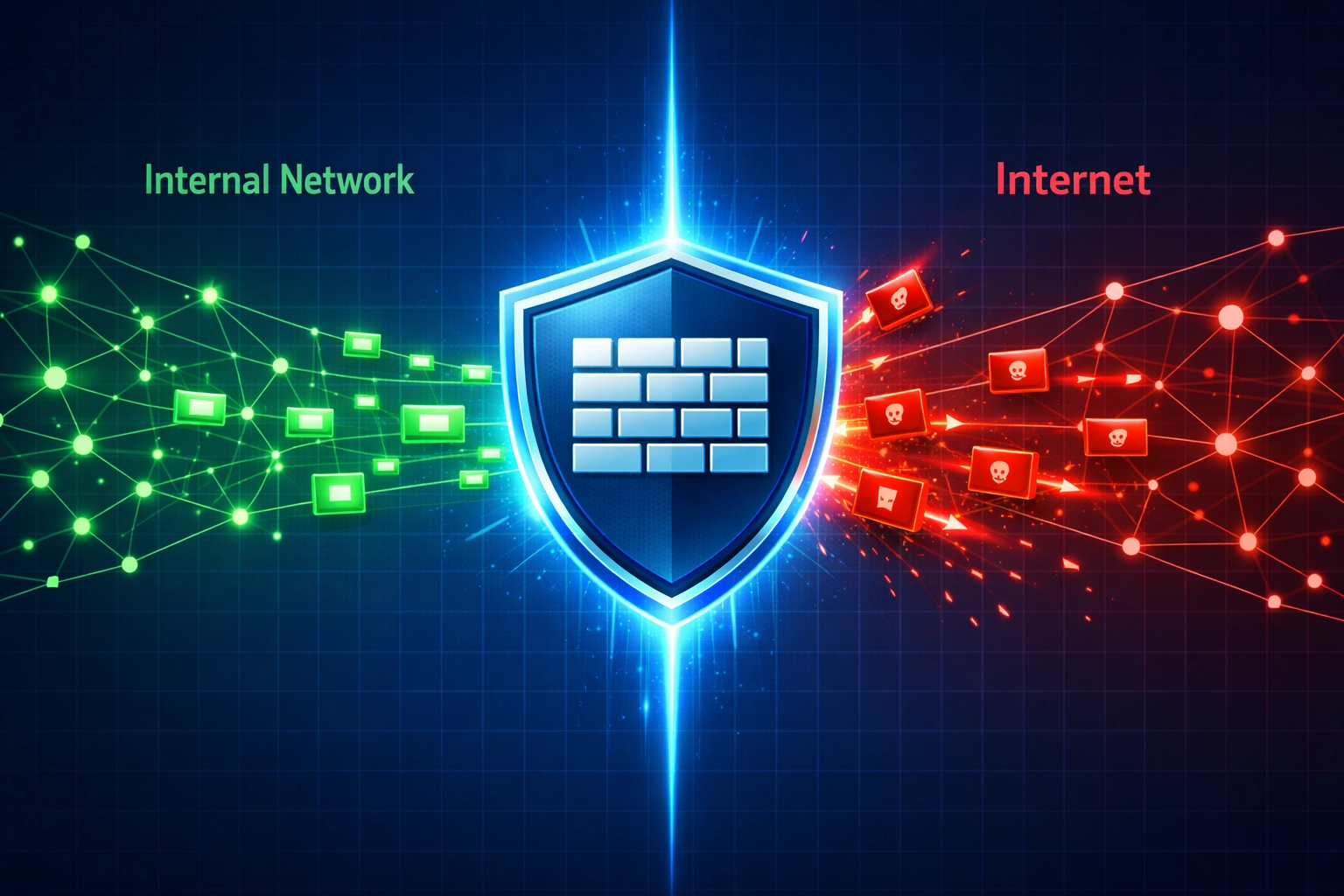

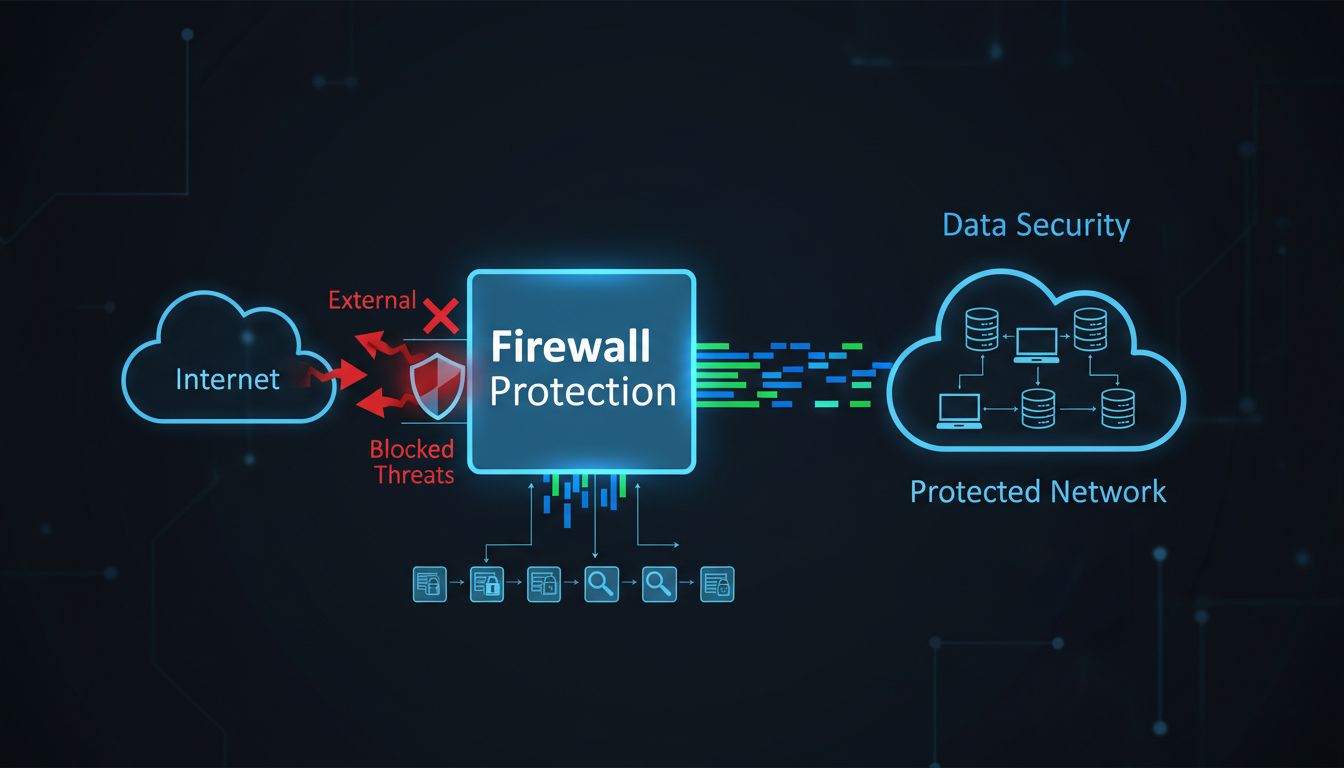

Un firewall è un sistema di sicurezza di rete che monitora e controlla il traffico in entrata e in uscita sulla base di regole di sicurezza predefinite. Questi sistemi fondamentali agiscono come una barriera tra la rete interna e le reti esterne non affidabili, esaminando ogni pacchetto di dati che tenta di attraversare il confine. Secondo recenti rapporti di cybersecurity, le organizzazioni che configurano correttamente i firewall riducono il rischio di violazione fino al 60%, rendendoli uno degli investimenti in sicurezza più efficaci disponibili. Tuttavia, è essenziale comprendere che i firewall sono la base ma non soluzioni autonome: devono lavorare in combinazione con altre misure di sicurezza per garantire una protezione completa contro un panorama di minacce in continua evoluzione.

I firewall utilizzano sofisticati meccanismi di blocco delle minacce per identificare e fermare il traffico dannoso prima che raggiunga i tuoi sistemi. Il processo inizia con l’ispezione dei pacchetti, durante la quale il firewall analizza i contenuti e le intestazioni dei pacchetti di dati per identificare schemi sospetti o minacce conosciute. Il filtraggio basato su regole permette agli amministratori di creare policy specifiche per determinare quali traffici sono consentiti o negati in base a sorgente, destinazione, porta e protocollo. L’ispezione con stato rappresenta una tecnica avanzata che traccia lo stato delle connessioni di rete, ricordando le interazioni precedenti e prendendo decisioni intelligenti sull’appartenenza dei nuovi pacchetti a sessioni legittime. Ad esempio, un firewall può bloccare un tentativo non autorizzato di accedere al server database aziendale riconoscendo che la richiesta viola le policy di sicurezza. Un altro scenario reale riguarda il blocco immediato di una connessione quando un computer infetto da malware tenta di comunicare con un server di comando e controllo noto. Ecco come i firewall affrontano diversi tipi di minacce:

| Tipo di minaccia | Metodo di rilevamento | Meccanismo di blocco |

|---|---|---|

| Malware/Virus | Confronto delle firme, analisi comportamentale | Blocco porte, filtraggio traffico |

| Accesso non autorizzato | Verifica indirizzo IP, monitoraggio porte | Negazione accesso, terminazione connessione |

| Attacchi DDoS | Analisi del volume di traffico, riconoscimento pattern | Limitazione del rate, blacklist IP |

| Phishing/Social engineering | Filtraggio URL, ispezione contenuti | Blocco domini, filtraggio email |

Le organizzazioni moderne possono scegliere tra diversi tipi di firewall, ognuno dei quali offre livelli diversi di protezione e sofisticazione. I firewall a filtraggio di pacchetti rappresentano l’opzione più basica, esaminando solo le intestazioni dei pacchetti e prendendo decisioni di permesso/negazione in base a regole semplici. I firewall con ispezione con stato offrono una protezione superiore tracciando lo stato delle connessioni e comprendendo i protocolli a livello applicativo, garantendo una sicurezza migliore rispetto al semplice filtraggio dei pacchetti. I Next-Generation Firewall (NGFW) rappresentano lo standard attuale del settore, combinando le capacità tradizionali con funzionalità avanzate come deep packet inspection, prevenzione delle intrusioni, consapevolezza applicativa e integrazione con l’intelligence sulle minacce. I Web Application Firewall (WAF) sono specializzati nella protezione delle applicazioni web da attacchi come SQL injection e cross-site scripting. I firewall basati su cloud estendono la protezione agli ambienti cloud e ai lavoratori remoti, mentre i firewall virtuali forniscono segmentazione della rete all’interno dei data center. Gli NGFW offrono vantaggi particolari perché possono identificare e controllare le applicazioni indipendentemente da porta o protocollo, rilevare minacce zero-day tramite analisi comportamentale e fornire aggiornamenti di intelligence in tempo reale che mantengono le difese aggiornate contro gli attacchi emergenti.

| Tipo di firewall | Caratteristiche principali | Miglior caso d’uso | Livello di protezione |

|---|---|---|---|

| Firewall a filtraggio di pacchetti | Esamina solo le intestazioni; filtraggio semplice basato su regole | Piccole reti con esigenze di sicurezza di base | Base |

| Firewall con ispezione con stato | Traccia lo stato delle connessioni; comprende il contesto | Reti aziendali tradizionali | Intermedio |

| Proxy firewall | Funziona da intermediario; ispeziona a livello applicativo | Organizzazioni che richiedono filtraggio contenuti | Intermedio |

| Next-Generation Firewall (NGFW) | Include IPS, filtraggio URL, prevenzione malware, consapevolezza applicativa | Reti aziendali con esigenze complesse | Avanzato |

| Web Application Firewall (WAF) | Protezione specializzata per applicazioni web; difende da attacchi a livello applicativo | Organizzazioni che ospitano applicazioni web e API | Specializzato |

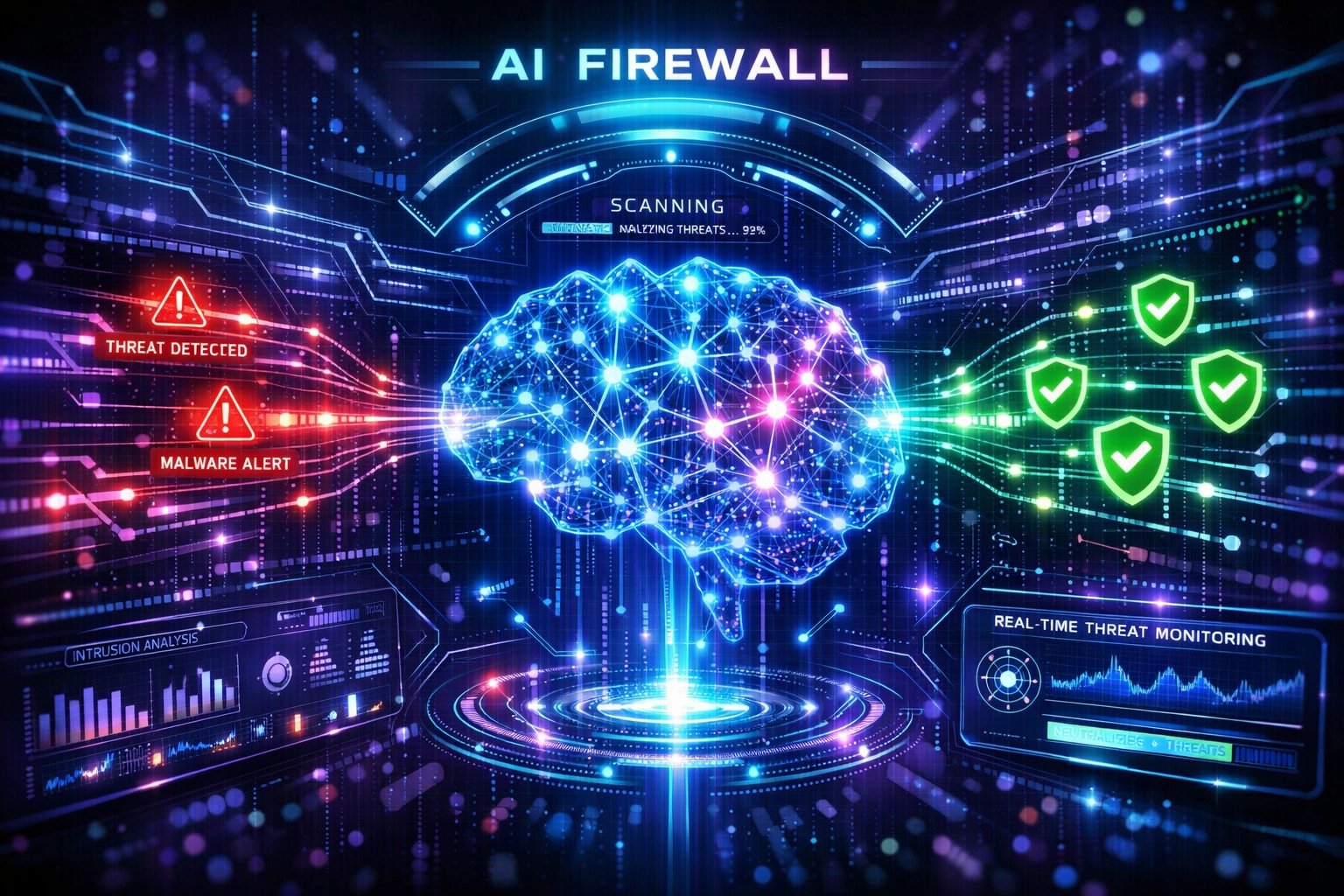

| Firewall con intelligenza artificiale | Utilizza machine learning per rilevare anomalie e nuove minacce | Organizzazioni che affrontano minacce persistenti avanzate | Avanzato |

Una strategia di implementazione dei firewall efficace richiede una pianificazione accurata per massimizzare la protezione su tutta la tua infrastruttura di rete. L’implementazione perimetrale colloca i firewall al confine della rete per filtrare tutto il traffico in entrata e in uscita, creando la prima linea di difesa contro le minacce esterne. La segmentazione interna utilizza i firewall per suddividere la rete in zone sicure, limitando i movimenti laterali qualora un attaccante superi il perimetro. Un approccio di difesa in profondità prevede più livelli di firewall a diversi livelli della rete, assicurando che se un livello viene compromesso, siano comunque presenti altre barriere. Questo approccio multilivello è particolarmente efficace perché riconosce che nessuno strumento di sicurezza può bloccare tutte le minacce: ogni livello intercetta tipi di attacco diversi e fornisce ridondanza in caso di fallimento di un sistema.

Implementare i firewall in modo efficace richiede più che una semplice installazione della tecnologia; è necessaria una configurazione attenta e una gestione continua. Le organizzazioni devono stabilire policy di sicurezza chiare prima di implementare le regole del firewall, assicurandosi che siano allineate agli obiettivi aziendali e ai requisiti normativi. Audit regolari delle regole del firewall aiutano a identificare voci obsolete, rimuovere conflitti e mantenere l’allineamento con le operazioni correnti. Un monitoraggio e una registrazione completa di tutte le attività del firewall permettono ai team di sicurezza di rilevare anomalie, investigare incidenti e comprendere lo stato della sicurezza. Testare le nuove regole in un ambiente di prova prima della distribuzione in produzione previene il blocco involontario del traffico legittimo o la creazione di falle di sicurezza. Ecco le pratiche di configurazione essenziali raccomandate dagli esperti di sicurezza:

I firewall offrono significativi vantaggi in termini di conformità e regolamentazione che vanno oltre la semplice prevenzione delle minacce. Le organizzazioni soggette al GDPR beneficiano della protezione dei dati e dei controlli sugli accessi offerti dai firewall, dimostrando la conformità alle normative sulla privacy. Le organizzazioni sanitarie regolamentate dalla HIPAA si affidano ai firewall per proteggere i dati sensibili dei pazienti e mantenere i controlli richiesti dalla legge federale. Gli standard PCI DSS per il trattamento dei pagamenti con carta di credito richiedono esplicitamente i firewall come controllo di sicurezza fondamentale, rendendoli obbligatori per qualsiasi organizzazione che gestisca dati di carte di pagamento. I dettagliati log di audit generati dalla registrazione dei firewall forniscono prove dei controlli di sicurezza durante audit e indagini, dimostrando che l’organizzazione ha implementato salvaguardie adeguate per proteggere i dati sensibili, essenziale per superare le valutazioni normative ed evitare multe pesanti.

Nonostante la loro importanza, i firewall hanno delle limitazioni che le organizzazioni devono comprendere e affrontare. Minacce interne da parte di dipendenti o collaboratori con accesso legittimo alla rete possono aggirare i controlli del firewall, richiedendo monitoraggio e controlli aggiuntivi sugli accessi. Minacce persistenti avanzate (APT) condotte da attori sofisticati spesso utilizzano tecniche specifiche per eludere il rilevamento dei firewall. Vulnerabilità zero-day—falle di sicurezza sconosciute—non possono essere bloccate dai firewall fino a quando i fornitori non rilasciano patch e i team di sicurezza aggiornano le regole. Queste limitazioni dimostrano perché è indispensabile una sicurezza a livelli: i firewall devono lavorare insieme a software di protezione degli endpoint, programmi di formazione degli utenti e strumenti complementari come sistemi di rilevamento/prevenzione delle intrusioni (IDS/IPS), piattaforme SIEM e soluzioni EDR. Una strategia di sicurezza completa riconosce che i firewall sono potenti ma incompleti, richiedendo difese multiple e sovrapposte per ottenere una protezione robusta.

Le tendenze emergenti nella tecnologia dei firewall stanno ridefinendo il modo in cui le organizzazioni si difendono dalle minacce moderne. Le capacità di intelligenza artificiale e machine learning permettono ai firewall di rilevare comportamenti anomali e identificare attacchi sofisticati che i sistemi basati su regole tradizionali potrebbero non individuare. Il rilevamento in tempo reale delle minacce basato sull’analisi comportamentale consente ai firewall di identificare e bloccare le minacce non appena si verificano, senza basarsi solo sulle firme conosciute. I firewall cloud-native si stanno evolvendo per proteggere applicazioni containerizzate e architetture a microservizi, affrontando le sfide di sicurezza delle implementazioni applicative moderne. L’orchestrazione della sicurezza integra i firewall con altri strumenti di sicurezza, abilitando risposte automatiche alle minacce rilevate e riducendo i tempi di risposta da ore a secondi. La prevenzione predittiva utilizza l’intelligence sulle minacce e dati storici per anticipare gli attacchi prima che si verifichino, portando la sicurezza da reattiva a proattiva. Queste innovazioni dimostrano che la tecnologia dei firewall continua ad evolversi, offrendo alle organizzazioni strumenti sempre più sofisticati per contrastare le minacce emergenti.

Un’implementazione efficace dei firewall richiede un approccio strutturato, che tenga conto delle esigenze e delle minacce specifiche della tua organizzazione. Inizia con una valutazione completa della sicurezza per identificare gli asset critici, comprendere le vulnerabilità attuali e determinare il livello di protezione firewall appropriato. Scegliere il tipo di firewall giusto dipende dalla complessità della rete, dal budget e dai requisiti di sicurezza: una piccola impresa può iniziare con un firewall con ispezione con stato, mentre un’azienda dovrebbe considerare i NGFW. Una pianificazione accurata delle regole del firewall, della segmentazione della rete e dei punti di implementazione assicura che la protezione sia massima senza ostacolare le operazioni legittime. Test approfonditi in un ambiente controllato confermano che la configurazione del firewall funzioni come previsto prima di influire sui sistemi di produzione. La formazione del personale garantisce che il team IT comprenda la gestione dei firewall, la creazione delle regole e le procedure di risposta agli incidenti. Manutenzione e aggiornamenti regolari mantengono il firewall aggiornato con le ultime informazioni sulle minacce e le patch di sicurezza, proteggendo da vulnerabilità appena scoperte e nuove tecniche di attacco.

I firewall agiscono come prima linea di difesa monitorando il flusso dei dati tra la tua rete e Internet, individuando attività sospette e bloccando gli accessi non autorizzati prima che le minacce possano infiltrarsi nei tuoi sistemi.

I firewall hardware sono dispositivi fisici posizionati tra la tua rete e Internet, proteggendo tutti i sistemi connessi. I firewall software sono installati sui singoli dispositivi e offrono una protezione localizzata. La maggior parte delle organizzazioni utilizza entrambi i tipi insieme per una protezione completa: i firewall hardware proteggono il perimetro della rete mentre quelli software proteggono i singoli endpoint.

Le regole del firewall dovrebbero essere riviste e aggiornate regolarmente, idealmente ogni trimestre o ogni volta che si verificano cambiamenti significativi nell'infrastruttura di rete. Gli aggiornamenti sono inoltre necessari quando vengono introdotte nuove applicazioni, dispositivi o permessi di accesso. Inoltre, le regole dovrebbero essere aggiornate immediatamente quando vengono scoperte nuove minacce o vulnerabilità di sicurezza.

Sebbene i firewall siano molto efficaci contro molte minacce, non possono proteggere da tutti i tipi di attacco. Sono particolarmente forti contro gli accessi non autorizzati e gli attacchi basati sulla rete, ma meno efficaci contro minacce interne, social engineering e vulnerabilità zero-day. Per questo motivo, i firewall devono far parte di una strategia di sicurezza a livelli che includa protezione degli endpoint, formazione degli utenti e sistemi di rilevamento delle minacce.

Il Deep Packet Inspection è una tecnica avanzata di firewall che esamina i contenuti effettivi dei pacchetti di dati, non solo le loro intestazioni. Questo permette ai firewall di rilevare malware, applicazioni non autorizzate e codice malevolo nascosto anche all'interno del traffico criptato. Il DPI consente un rilevamento delle minacce più sofisticato ma richiede più potenza di elaborazione rispetto al semplice filtraggio dei pacchetti.

I firewall permettono il lavoro da remoto sicuro supportando le connessioni VPN (Virtual Private Network) che criptano i dati tra utenti remoti e reti aziendali. Inoltre, monitorano l'attività degli endpoint per rilevare comportamenti insoliti o tentativi di accesso non autorizzati. In questo modo, i dipendenti remoti possono accedere alle risorse aziendali in modo sicuro da qualsiasi posizione.

I costi dei firewall variano significativamente in base a tipologia e funzionalità. I firewall software per dispositivi singoli costano $50-200 all'anno, mentre i firewall hardware aziendali o di nuova generazione possono variare da $5.000 a oltre $50.000 a seconda delle prestazioni e delle funzionalità avanzate. I firewall cloud sono solitamente basati su abbonamento con prezzi a partire da $100-500 al mese.

I firewall moderni si integrano facilmente con ecosistemi di sicurezza che includono piattaforme di protezione degli endpoint, sistemi di rilevamento delle intrusioni e piattaforme SIEM (Security Information and Event Management). Questa integrazione consente una gestione centralizzata delle minacce, risposte automatiche agli attacchi rilevati e una visibilità completa su tutta l'infrastruttura di sicurezza.

Sì, i firewall sono essenziali anche per le piccole imprese. Le organizzazioni di piccole dimensioni sono spesso bersaglio di hacker perché dispongono di risorse interne di sicurezza limitate. Un firewall configurato correttamente offre una protezione efficace e conveniente contro le minacce comuni, aiuta a rispettare i requisiti di conformità e dimostra attenzione nella protezione dei dati dei clienti.

I firewall sono essenziali, ma sono solo l'inizio. PostAffiliatePro ti aiuta a costruire una strategia di sicurezza completa per la tua rete di affiliazione e per le operazioni aziendali.

Il footer viene visualizzato automaticamente in fondo alla pagina web o all'email. Scopri di più su di esso e sulle informazioni che solitamente contiene.

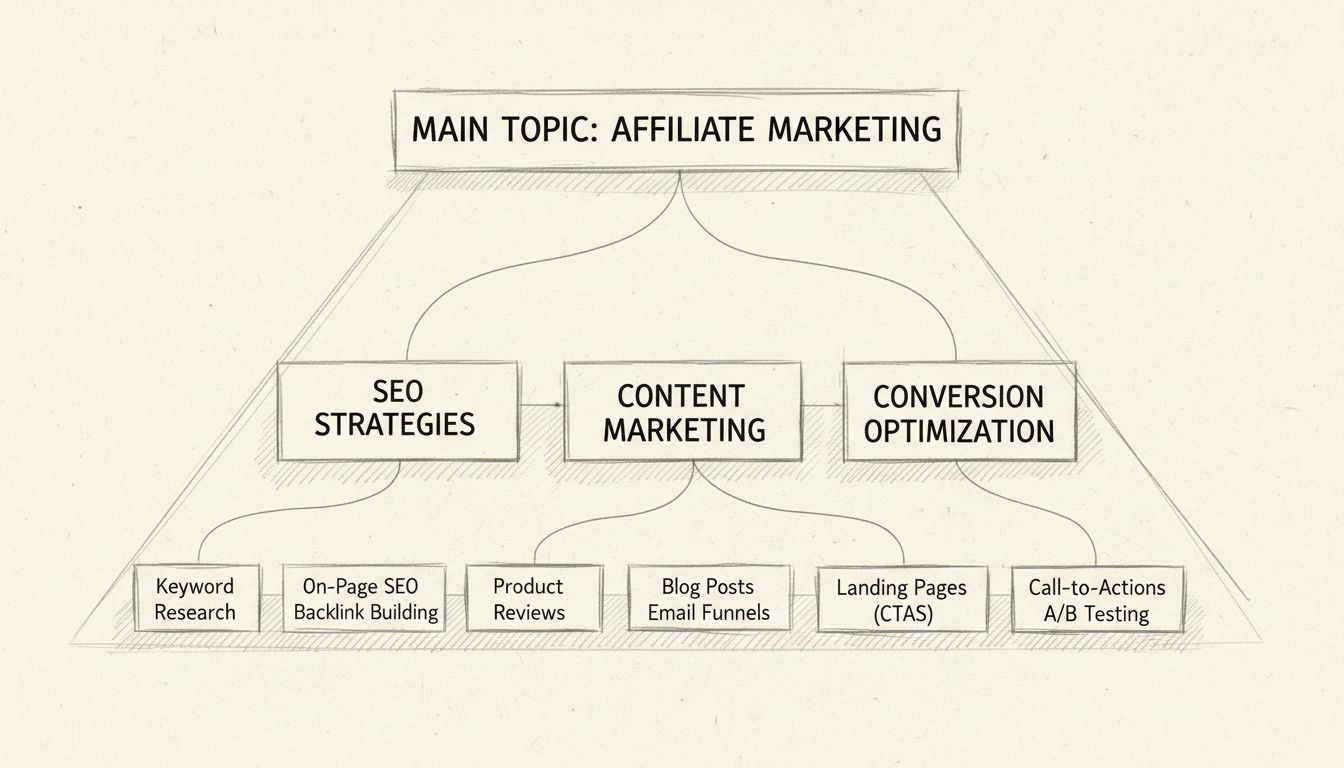

Scopri perché i silos di contenuti sono fondamentali per il successo SEO. Impara come organizzare i contenuti in cluster tematici migliori il posizionamento nei...

Protezione anti-malware aziendale: strumenti, strategie, best practice. Difendi il tuo business da minacce cyber.

Consenso Cookie

Usiamo i cookie per migliorare la tua esperienza di navigazione e analizzare il nostro traffico. See our privacy policy.