Eliminazione delle vulnerabilità XSS: come Post Affiliate

Scopri come Post Affiliate Pro elimina le vulnerabilità cross-site scripting tramite la validazione degli input.

Scopri come le intestazioni CSP proteggono dagli attacchi XSS, implementa nonce e hash.

La Content Security Policy (CSP) è un meccanismo di sicurezza del browser che funge da seconda linea di difesa contro gli attacchi cross-site scripting (XSS), controllando quali domini e risorse esterni possono essere caricati sulle tue pagine web. Piuttosto che affidarsi solo alla validazione degli input e al coding in output, la CSP implementa un approccio basato su whitelist che indica ai browser esattamente quali fonti sono affidabili per script, fogli di stile, immagini, font e altre risorse. Quando un browser incontra una risorsa che viola le regole CSP, blocca il caricamento della risorsa—impedendo l’esecuzione di codice dannoso anche se riesce a superare le prime difese. Questo livello di sicurezza proattivo è diventato essenziale per le applicazioni web moderne, soprattutto per piattaforme come PostAffiliatePro che gestiscono dati sensibili degli utenti e transazioni finanziarie.

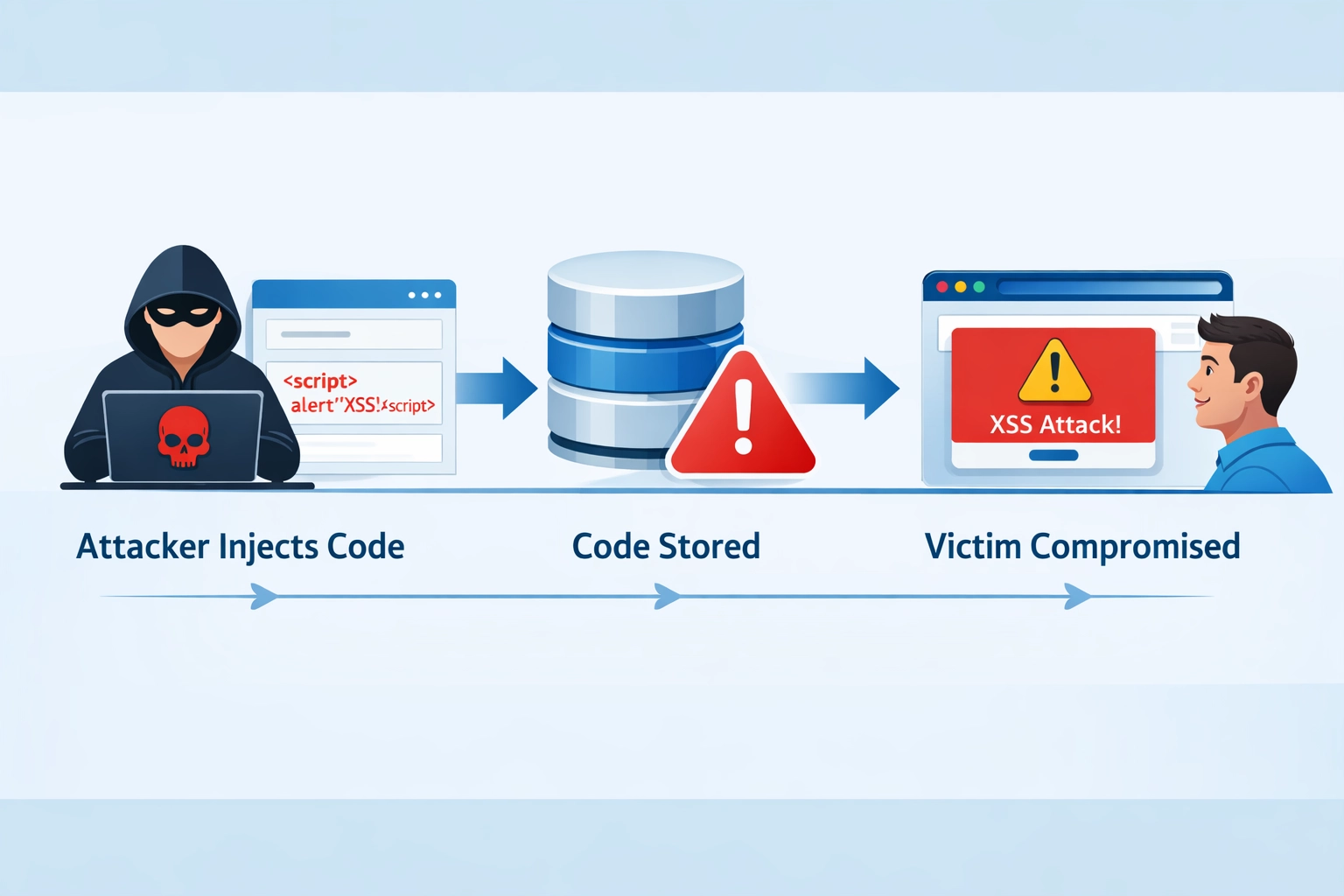

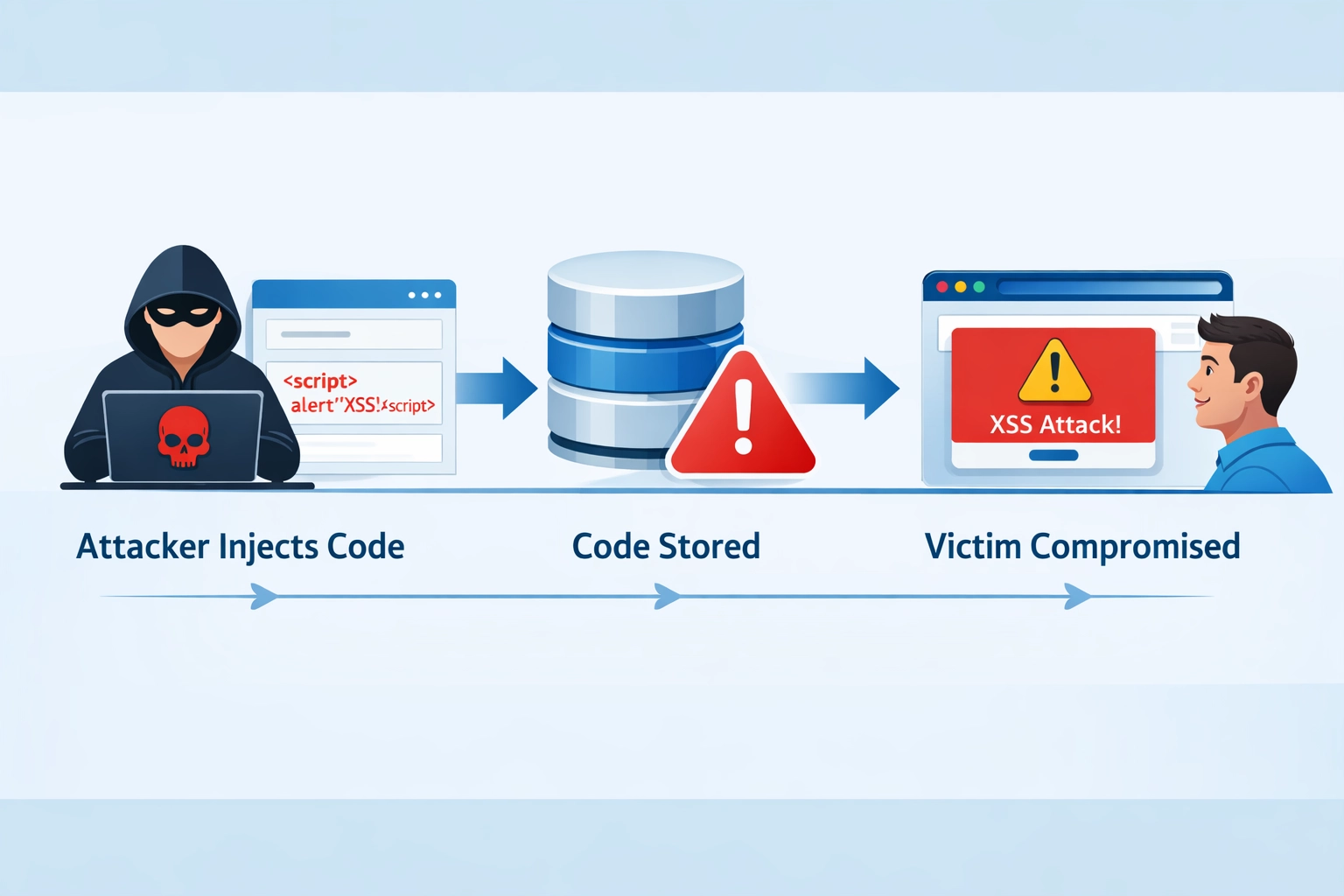

Gli attacchi cross-site scripting (XSS) si verificano quando un aggressore inietta codice JavaScript dannoso nelle pagine web visitate da utenti ignari, consentendo all’attaccante di rubare cookie di sessione, registrare sequenze di tasti, reindirizzare utenti verso siti di phishing o manipolare i contenuti della pagina. Esistono tre principali tipi di attacchi XSS: il Reflected XSS si verifica quando il codice dannoso è inserito in un URL ed eseguito immediatamente quando l’utente visita il link; lo Stored XSS avviene quando l’aggressore inietta codice in un database o server che viene poi servito a tutti gli utenti che visualizzano quel contenuto; il DOM-based XSS sfrutta vulnerabilità in JavaScript lato client che processa input utente in modo non sicuro. L’impatto di un attacco XSS riuscito può essere devastante—gli attaccanti possono prendere il controllo delle sessioni utente, rubare dati sensibili come password e informazioni di pagamento, installare malware o compromettere completamente gli account. Sebbene la validazione degli input e il coding in output siano difese fondamentali, non sono infallibili, motivo per cui la CSP offre un livello di protezione secondario essenziale che blocca l’esecuzione di script dannosi a prescindere da come siano entrati nell’applicazione.

| Tipo di Attacco XSS | Come Funziona | Impatto Potenziale |

|---|---|---|

| Reflected XSS | Codice dannoso inserito nell’URL, eseguito immediatamente quando l’utente visita il link | Furto di sessione, furto di credenziali, distribuzione di malware |

| Stored XSS | L’aggressore inietta codice in database/server, servito a tutti gli utenti che visualizzano quel contenuto | Compromissione diffusa, attacchi persistenti, furto di dati su larga scala |

| DOM-based XSS | Vulnerabilità in JavaScript lato client che processa input utente in modo non sicuro | Furto di sessione, keylogging, manipolazione della pagina, furto di credenziali |

La Content Security Policy funziona definendo direttive nelle intestazioni HTTP che specificano quali fonti sono autorizzate a caricare diversi tipi di risorse sul tuo sito web. La direttiva default-src funge da policy di fallback per tutti i tipi di risorse non esplicitamente coperti da direttive più specifiche, rappresentando un modo potente per stabilire una postura di sicurezza di base con una sola regola. La CSP utilizza espressioni di origine come 'self' (solo origine stessa), nomi di dominio specifici (example.com) o wildcard (*.example.com) per definire le fonti affidabili, e puoi combinare più fonti in una singola direttiva. Ad esempio, una semplice intestazione CSP potrebbe essere:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Quando un browser riceve questa intestazione, applica la policy bloccando tutte le risorse che non corrispondono alle fonti specificate—se uno script tenta di caricarsi da un dominio non autorizzato, il browser lo blocca silenziosamente e registra una violazione. Per testare ed implementare gradualmente la CSP, è disponibile anche l’intestazione Content-Security-Policy-Report-Only che monitora le violazioni senza bloccare effettivamente le risorse, permettendoti di identificare problemi prima di applicare la policy.

La CSP offre numerose direttive che ti permettono di controllare in modo granulare diversi tipi di risorse e comportamenti sul tuo sito web:

script-src - Controlla da quali fonti è possibile eseguire JavaScript, rappresentando una delle direttive più importanti per prevenire gli attacchi XSS. Esempio: script-src 'self' trusted-cdn.com permette script solo dal tuo dominio e da una CDN affidabile.

style-src - Restringe le fonti CSS, impedendo agli aggressori di iniettare fogli di stile dannosi che potrebbero deturpare il sito o catturare input tramite overlay invisibili.

img-src - Controlla le fonti delle immagini, importante perché gli aggressori possono usare richieste di immagini per esfiltrare dati o tracciare gli utenti su più siti.

frame-ancestors - Specifica quali domini possono incorporare il tuo sito in iframe, proteggendo dagli attacchi di clickjacking dove gli utenti sono indotti a cliccare elementi nascosti.

object-src - Restringe Flash, Java e altri plugin legacy che sono comuni vettori di attacco. Impostarlo su 'none' è consigliato, a meno che non siano necessari.

base-uri - Controlla quali URL possono essere usati nei tag <base>, impedendo agli aggressori di cambiare l’URL base e di dirottare i link relativi sulla pagina.

Sebbene l’uso delle whitelist di domini sia utile, nonce e hash offrono un approccio più sofisticato alla CSP, particolarmente efficace per contenuti dinamici e script inline. Un nonce è un valore casuale e unico generato ad ogni richiesta di pagina e inserito sia nell’intestazione CSP che nei tag HTML—ad esempio, script-src 'nonce-abc123def456' nell’intestazione associato a <script nonce="abc123def456"> nell’HTML consente l’esecuzione solo di quello script specifico. Gli hash funzionano calcolando un hash crittografico del contenuto dello script o del foglio di stile e includendolo nell’intestazione CSP come script-src 'sha256-abc123...', permettendo al browser di verificare che lo script non sia stato modificato prima di eseguirlo. I nonce sono ideali per contenuti dinamici generati lato server, mentre gli hash sono più adatti per script inline statici che non cambiano tra una richiesta e l’altra. Entrambi gli approcci sono significativamente più sicuri delle allowlist perché non si basano sull’autorizzazione di domini—anche se un attaccante riuscisse a iniettare codice, senza il nonce o l’hash corretto verrebbe bloccato. La parola chiave strict-dynamic aumenta ulteriormente la sicurezza, dicendo al browser di fidarsi solo degli script con nonce o hash validi, ignorando completamente le allowlist basate sui domini.

Esempio con Nonce:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Questo script è consentito');

</script>

Esempio con Hash:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Questo script è consentito se l\'hash corrisponde');

</script>

Il modo più sicuro per implementare la CSP è iniziare con l’intestazione Content-Security-Policy-Report-Only, che monitora le violazioni senza bloccare le risorse, permettendoti di identificare e correggere i problemi prima di applicare la policy. Testa la tua CSP su tutti i browser e dispositivi utilizzati dai tuoi utenti, prestando particolare attenzione alle integrazioni di terze parti e agli strumenti di analytics che potrebbero caricare risorse da domini inattesi. Per contenuti dinamici e script inline, utilizza i nonce invece di fare affidamento su 'unsafe-inline', che annulla gran parte della protezione CSP consentendo l’esecuzione di qualsiasi script inline. Evita anche la keyword 'unsafe-eval', poiché permette l’uso di eval() e funzioni simili che possono eseguire codice arbitrario a runtime. Configura la segnalazione delle violazioni CSP includendo una direttiva report-uri o report-to che invia i log delle violazioni al tuo sistema di monitoraggio, così potrai rilevare attacchi e problemi di policy in tempo reale. Espandi gradualmente la copertura CSP includendo tutti i tipi di risorse e servizi di terze parti, e rivedi e aggiorna regolarmente la policy man mano che l’applicazione evolve. PostAffiliatePro include il supporto CSP integrato con impostazioni predefinite sensate, facilitando agli affiliati la manutenzione di una forte sicurezza senza configurazioni complesse.

PostAffiliatePro implementa una protezione Content Security Policy completa su tutto il pannello amministratore e la dashboard affiliati per salvaguardare dati sensibili e prevenire l’iniezione non autorizzata di script. La piattaforma mantiene una whitelist curata di domini affidabili per risorse essenziali come jQuery, Bootstrap e altre librerie che alimentano l’interfaccia, assicurando che solo fonti verificate possano caricare script e fogli di stile. Questa protezione è particolarmente importante nel pannello PostAffiliatePro perché gestisce calcoli di commissioni, elaborazione pagamenti e informazioni sugli account affiliati—qualsiasi attacco XSS riuscito potrebbe permettere ad attori malintenzionati di rubare credenziali, manipolare commissioni o reindirizzare pagamenti. Applicando intestazioni CSP rigorose, PostAffiliatePro impedisce agli aggressori di iniettare script dannosi anche se dovessero sfruttare una vulnerabilità nel codice dell’applicazione. Gli utenti beneficiano di questa protezione integrata senza dover configurare la CSP manualmente, e il team di sicurezza della piattaforma monitora e aggiorna costantemente la policy per affrontare nuove minacce e adattarsi alle nuove funzionalità.

Uno degli errori più gravi è considerare la CSP come una soluzione di sicurezza completa invece che come uno strato all’interno di una strategia di difesa a più livelli—la CSP è potente, ma deve lavorare insieme a validazione degli input, encoding in output, HTTPS e altre misure di sicurezza. Molti sviluppatori creano policy CSP troppo permissive che vanificano lo scopo dell’intestazione, ad esempio usando script-src * o default-src *, che di fatto disattivano la protezione della CSP permettendo script da qualsiasi fonte. Non testare la CSP su diversi browser e dispositivi può portare al blocco di risorse legittime in produzione, frustrare gli utenti e compromettere la funzionalità. Non monitorare i report di violazione CSP significa non accorgersi degli attacchi in corso o di policy troppo restrittive, restando all’oscuro dei problemi di sicurezza. Un errore comune è anche mescolare nonce con 'unsafe-inline', che annulla i benefici di sicurezza dei nonce—se usi i nonce, rimuovi completamente 'unsafe-inline'. Un altro errore frequente è bloccare risorse legittime perché non si sono considerate tutte le terze parti utilizzate dall’applicazione, causando malfunzionamenti e lamentele degli utenti. Infine, impostare una policy CSP e dimenticarsene è pericoloso—man mano che l’applicazione evolve e si aggiungono nuove integrazioni, è necessario rivedere e aggiornare regolarmente la policy per mantenere sia la sicurezza che la funzionalità.

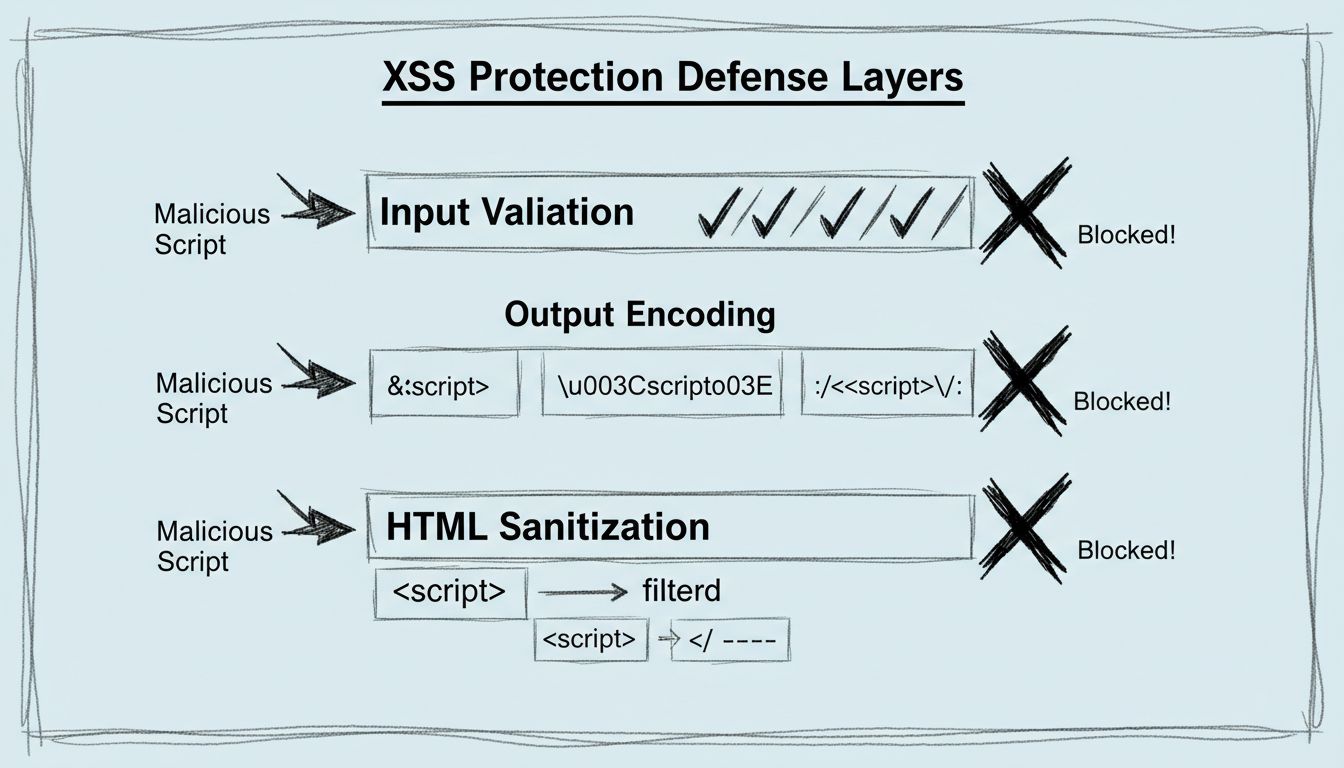

La Content Security Policy funziona al meglio come parte di una strategia di sicurezza delle intestazioni che includa protezioni complementari come X-Frame-Options (che previene il clickjacking controllando l’incorporamento in iframe), X-Content-Type-Options: nosniff (che previene attacchi di tipo MIME sniffing) e Strict-Transport-Security (che impone l’uso di HTTPS). Questo approccio di difesa a strati fa sì che, anche se un attaccante dovesse bypassare uno strato di sicurezza, gli altri rimangano attivi a protezione di utenti e dati. La CSP deve essere abbinata a una valida validazione degli input e encoding in output lato server, assicurando che codice dannoso non raggiunga mai il browser. L’uso di HTTPS è un prerequisito per una CSP efficace, poiché intestazioni CSP trasmesse su HTTP non cifrato possono essere intercettate e modificate da attaccanti. Le applicazioni più sicure implementano tutte queste protezioni insieme—la CSP gestisce l’iniezione di script, X-Frame-Options previene il clickjacking, la validazione degli input blocca dati malevoli in ingresso e HTTPS garantisce che intestazioni e contenuti non possano essere alterati durante il transito. Considerando la sicurezza come un sistema multilivello e non affidandosi a un singolo meccanismo, crei un ambiente in cui gli attaccanti devono superare molteplici ostacoli per avere successo.

La Content Security Policy è un meccanismo di sicurezza fondamentale che offre una protezione critica contro gli attacchi XSS, una delle vulnerabilità web più comuni e pericolose di oggi. Implementando una policy CSP ben configurata, riduci significativamente il rischio che un attaccante possa iniettare ed eseguire script dannosi sul tuo sito, proteggendo dati, sessioni e fiducia degli utenti. PostAffiliatePro include la protezione CSP integrata, già configurata automaticamente per mettere in sicurezza pannello e dashboard affiliati, eliminando la necessità di configurazioni manuali ma mantenendo la flessibilità di personalizzare le policy secondo le tue esigenze. Se non stai già utilizzando la CSP sulla tua piattaforma di affiliazione, ora è il momento di attivarla—inizia in modalità report-only, testa attentamente e applica policy sempre più restrittive man mano che acquisisci fiducia nella configurazione. Proteggi la tua rete di affiliazione e i tuoi utenti implementando la CSP oggi stesso e sfrutta le funzionalità di sicurezza integrate di PostAffiliatePro per mantenere una difesa solida contro minacce in continua evoluzione.

La Content-Security-Policy (CSP) è un meccanismo di sicurezza del browser che agisce come seconda linea di difesa contro gli attacchi cross-site scripting (XSS). Funziona definendo quali domini e risorse esterni sono autorizzati a caricarsi sulle tue pagine web, impedendo l'esecuzione di script dannosi anche nel caso in cui riescano a superare le prime difese. La CSP è essenziale per proteggere dati sensibili e mantenere la fiducia degli utenti.

La CSP protegge dagli attacchi XSS implementando un approccio basato su whitelist che indica ai browser esattamente quali fonti sono affidabili per script, fogli di stile, immagini e altre risorse. Quando un browser incontra una risorsa che viola le regole CSP, blocca il caricamento della risorsa e registra una violazione. Questo impedisce agli aggressori di iniettare ed eseguire codice dannoso, anche se sfruttano una vulnerabilità nell'applicazione.

I nonce sono valori casuali e unici generati ad ogni richiesta di pagina e inseriti sia nell'intestazione CSP che nei tag HTML, rendendoli ideali per contenuti dinamici. Gli hash funzionano calcolando un hash crittografico del contenuto dello script e includendolo nell'intestazione CSP, risultando migliori per script inline statici. Entrambi sono più sicuri delle whitelist di domini perché non si basano su liste di autorizzazione basate sui domini.

Sì, una policy CSP troppo restrittiva può bloccare risorse legittime e compromettere la funzionalità del sito. Per questo è consigliato iniziare con l'intestazione Content-Security-Policy-Report-Only, che monitora le violazioni senza bloccare le risorse. Testa attentamente su tutti i browser e dispositivi prima di applicare la policy e amplia gradualmente la copertura CSP man mano che acquisisci fiducia.

Puoi monitorare le violazioni CSP includendo una direttiva report-uri o report-to nell'intestazione CSP che invia i log delle violazioni al tuo sistema di monitoraggio. Questo ti permette di rilevare attacchi e problemi di policy in tempo reale, identificare quali risorse vengono bloccate e regolare la policy di conseguenza. Il monitoraggio regolare è essenziale per mantenere sia la sicurezza che la funzionalità.

La CSP è supportata da tutti i browser moderni, inclusi Chrome, Firefox, Safari ed Edge. Tuttavia, i browser più vecchi come Internet Explorer hanno un supporto limitato o assente. Se devi supportare browser legacy, puoi utilizzare l'intestazione Content-Security-Policy-Report-Only per il monitoraggio mantenendo la compatibilità con le versioni precedenti.

PostAffiliatePro implementa una protezione Content-Security-Policy completa su tutto il pannello amministratore e la dashboard affiliati, con una whitelist accuratamente selezionata di domini affidabili per le risorse essenziali. Il team di sicurezza della piattaforma monitora e aggiorna costantemente la policy per affrontare le nuove minacce. Gli utenti beneficiano di questa protezione integrata senza dover configurare la CSP manualmente.

Se la CSP blocca risorse legittime, verifica prima i report di violazione CSP per identificare quali risorse sono bloccate. Poi aggiorna la policy CSP includendo la fonte legittima nella whitelist. Assicurati di testare accuratamente le modifiche prima della messa in produzione e considera l'uso di nonce o hash al posto delle whitelist di dominio per una maggiore sicurezza.

PostAffiliatePro include una protezione Content-Security-Policy integrata per salvaguardare la tua rete di affiliazione contro attacchi XSS e iniezione di script dannosi. Inizia oggi a proteggere la tua piattaforma con funzionalità di sicurezza di livello enterprise.

Scopri come Post Affiliate Pro elimina le vulnerabilità cross-site scripting tramite la validazione degli input.

Scopri gli aggiornamenti di febbraio 2024 di PostAffiliatePro, tra cui variabili del profilo utente negli URL di reindirizzamento, notifiche email migliorate.

Scopri la patch per la vulnerabilità XSS nell’ultimo aggiornamento di PostAffiliatePro. Scopri come la validazione più rigorosa degli input e la codifica in out...