Generatore di Hash - MD5, SHA-1, SHA-256, SHA-512

Genera hash crittografici istantaneamente con supporto per MD5, SHA-1, SHA-256, SHA-512. Hash di testo o file, verifica checksum, crea firme HMAC e valida l’integrità dei file - tutto elaborato in modo sicuro nel browser senza caricamenti sul server.

Genera Hash Crittografici

🔒 Algoritmi Hash di Livello Enterprise

Supporto per funzioni hash crittografiche standard del settore utilizzate da professionisti della sicurezza, sviluppatori e amministratori IT in tutto il mondo. MD5 (128-bit) rimane utile per checksum non correlati alla sicurezza. SHA-1 (160-bit) è obsoleto per la sicurezza. SHA-256 (256-bit) è lo standard attuale del settore. SHA-512 (512-bit) fornisce la massima sicurezza.

⚡ Modalità Hash Multiple

Hashing di Testo - Converti qualsiasi stringa in hash crittografici istantaneamente con generazione di hash in tempo reale durante la modifica.

Hashing di File - Carica file di qualsiasi tipo e genera hash crittografici con elaborazione a blocchi per file di grandi dimensioni (fino a 2 GB).

Generazione HMAC - Crea Codici di Autenticazione del Messaggio basati su Hash utilizzando chiavi segrete.

Verifica Hash - Carica file e confronta gli hash calcolati con i valori attesi per rilevare corruzione o manomissione.

🔐 Sicurezza Lato Client e Privacy

L’architettura a conoscenza zero garantisce che i dati sensibili non lascino mai il dispositivo. Tutta la generazione di hash viene eseguita interamente nel browser utilizzando JavaScript e la Web Crypto API nativa.

Domande frequenti

- Cos'è una funzione hash crittografica e perché è importante?

Una funzione hash crittografica è un algoritmo matematico che converte qualsiasi dato di input (testo, file, ecc.) in una stringa di caratteri di dimensione fissa chiamata hash o digest. Questo processo è unidirezionale - non è possibile invertire un hash per ottenere i dati originali. Gli hash sono cruciali per verificare l'integrità dei dati, memorizzare password in modo sicuro, firme digitali e tecnologia blockchain.

- Qual è la differenza tra MD5, SHA-1, SHA-256 e SHA-512?

Questi sono diversi algoritmi hash con livelli di sicurezza e dimensioni di output variabili. **MD5** produce hash a 128 bit (32 caratteri hex) ma è crittograficamente compromesso. **SHA-1** genera hash a 160 bit (40 caratteri hex) ed è obsoleto per la sicurezza. **SHA-256** crea hash a 256 bit (64 caratteri hex) ed è attualmente sicuro. **SHA-512** produce hash a 512 bit (128 caratteri hex) offrendo la massima sicurezza.

- Posso usare MD5 o SHA-1 per l'hashing delle password?

No! Non utilizzare mai MD5 o SHA-1 per l'hashing delle password. Entrambi gli algoritmi sono crittograficamente compromessi e vulnerabili agli attacchi di collisione. Per le password, utilizzare funzioni dedicate come bcrypt, scrypt, Argon2 o PBKDF2.

- Cos'è HMAC e quando dovrei usarlo?

HMAC (Codice di Autenticazione del Messaggio basato su Hash) combina una funzione hash con una chiave segreta per creare hash autenticati. A differenza degli hash regolari che chiunque può calcolare, gli HMAC dimostrano sia l'integrità CHE l'autenticità dei dati. Utilizzare HMAC per l'autenticazione API, la verifica dell'integrità dei messaggi, le firme webhook e qualsiasi scenario in cui è necessario dimostrare che i dati non sono stati manipolati.

- Questo generatore di hash è sicuro? I miei dati lasciano il mio browser?

Sì, questo strumento è completamente sicuro. Tutta la generazione di hash avviene interamente nel browser utilizzando JavaScript e la Web Crypto API. I tuoi testi, file e chiavi segrete NON lasciano MAI il tuo dispositivo né toccano i nostri server.

- Quali dimensioni di file può gestire questo strumento?

Questo strumento utilizza l'elaborazione di file a blocchi per gestire file di grandi dimensioni in modo efficiente senza problemi di memoria del browser. File fino a 2 GB dovrebbero funzionare sulla maggior parte dei browser moderni.

- Due input diversi possono produrre lo stesso hash (collisione)?

Teoricamente sì, ma praticamente impossibile per algoritmi sicuri. MD5 e SHA-1 hanno vulnerabilità di collisione note. SHA-256 e SHA-512 sono resistenti alle collisioni.

- Quali sono i casi d'uso comuni per i generatori di hash?

I generatori di hash servono molti scopi: verifica dell'integrità dei file, verifica delle password, deduplicazione dei dati, firme digitali, blockchain/criptovaluta, sicurezza API, checksum e commit Git.

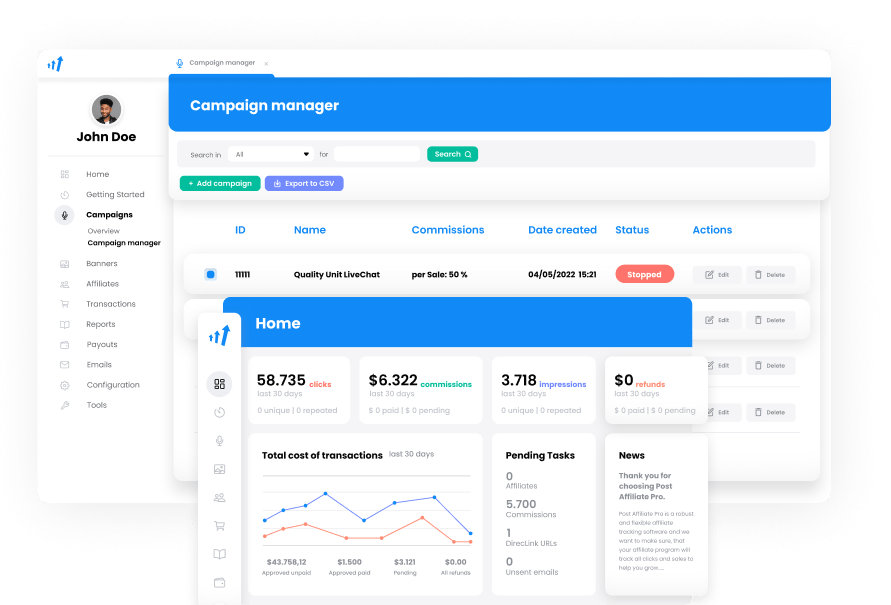

Il leader nel software per affiliazioni

Gestisci più programmi di affiliazione e migliora le prestazioni dei tuoi partner affiliati con PostAffiliatePro.